Un poste informatique lent peut avoir un impact sur la productivité de vos collaborateurs.

C’est pourquoi, il est important de comprendre les causes et d’entreprendre des actions pour améliorer ses performances.

Les causes d’un poste informatique lent ?

Il peut y avoir plusieurs raisons pour lesquelles un poste informatique ralentit. Voici quelques causes possibles :

- Processeur ou mémoire saturée : si trop d’applications sont ouvertes en même temps, la mémoire et le processeur peuvent être surchargés, ralentissant ainsi le système.

- Disque dur plein ou fragmenté : si vous stockez trop de fichiers ou si votre disque dur est mal fragmenté, cela peut causer des ralentissements.

- Virus ou malwares : des logiciels malveillants peuvent occuper des ressources et ralentir considérablement votre ordinateur.

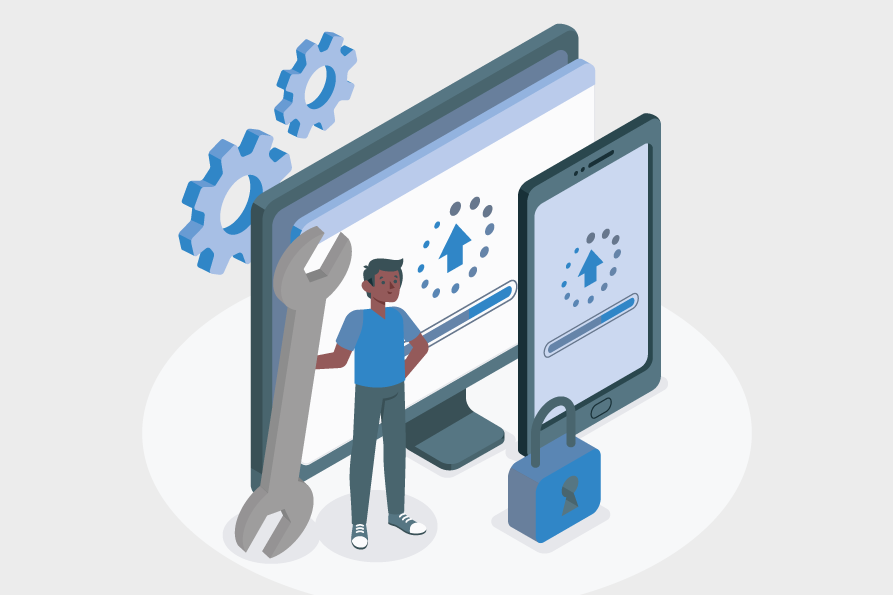

- Mises à jour manquantes : si le système d’exploitation ou les pilotes ne sont pas à jour, cela peut causer des conflits et des ralentissements.

- Applications trop gourmandes en ressources : certaines applications, notamment les jeux ou les logiciels de montage vidéo, peuvent être très exigeantes en termes de ressources.

- Autres : un ordinateur qui surchauffe peut automatiquement réduire ses performances pour éviter d’endommager les composants. Les périphériques externes (imprimantes, clés USB…) mal connectées peuvent également ralentir le système.

Comment améliorer les performances de votre ordinateur ?

Pour améliorer les performances d’un ordinateur qui est lent, voici plusieurs actions que vous pouvez entreprendre :

- Libérer de l’espace sur le disque dur : supprimez et désinstallez les fichiers temporaires et inutiles pour gagner de l’espace

- Mettre à jour vos équipements pour éviter l’obsolescence : assurez une mise à jour régulière des logiciels, des applications, du système d’exploitation, des pilotes de votre ordinateur pour améliorer sa stabilité et ses performances.

Les mises à jour officiels sont disponibles sur les sites web des fabricants.

- Vérifier la présence de virus et de malwares : effectuez une analyse régulière de votre poste informatique avec un antivirus. Les logiciels malveillants peuvent consommer des ressources. Utilisez un antivirus pour effectuer une analyse complète du système. Le mieux est d’installer un antivirus et de le configurer pour qu’il se lance automatiquement au quotidien.

- Optimiser le démarrage et la fermeture : désactivez les programmes et les applications qui ne sont pas nécessaires. Cela libère de la mémoire et accélère le démarrage.

- Vérifier la mémoire RAM : l’ajout de plus de mémoire peut améliorer considérablement les performances, surtout si vous utilisez des applications lourdes.

Enfin, il est indispensable de sensibiliser vos collaborateurs sur les bonnes pratiques pour ne pas endommager leur outil de travail (mise à jour régulière, téléchargement raisonné, utilisation des périphériques externes avec parcimonie…).

Des solutions en mode SaaS peuvent être envisagées afin de ne pas alourdir les postes informatiques.

Évitez ses désagréments grâce à l’infogérance

En optant pour un prestataire tel qu’AURAneXt, vous ne vous préoccupez plus de ces tâches. En effet, AURAneXt met à votre disposition un technicien qui se chargera de vérifier l’état de votre parc informatique et de le maintenir.

En plus de superviser votre parc informatique, AURAneXt vous conseille et vous accompagne pour mettre en place des solutions hébergées, adaptées à vos besoins.

Vous souhaitez en savoir plus sur notre solution d’infogérance, consultez la page dédiée.