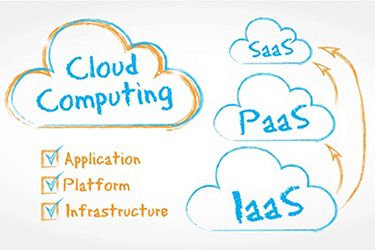

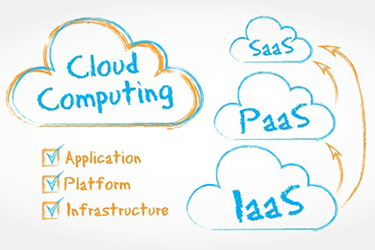

Iaas, Paas, Saas, les différents types de Cloud

Pour répondre aux exigences de continuité et de qualité de service, il existe différentes typologies de Cloud :

- IaaS : Infrastructure as a service, c’est-à-dire l’externalisation des VMs (machines virtuelles) de l’entreprise dans un Datacenter.L’entreprise bénéficie de ressources informatiques (calcul et stockage) sur mesures et évolutives.

- PaaS : Platform as a service – cette solution se base sur le modèle Iaas avec en plus la mise à jour des OS et des bases de données effectués par le prestataire.

- SaaS : Software as a service – c’est la solution finale, la plus aboutie car le prestataire gère tout. C’est une solution clé en main où l’entreprise accède à ses ressources informatiques via Internet.

Les avantages d’une infrastructure Cloud

Modèle interne

Modèle IaaS

Modèle PaaS

Modèle SaaS

Code applicatif

Code applicatif

Code applicatif

Code applicatif

Données

Données

Données

Données

Logiciels de base

Logiciels de base

Logiciels de base

Données

Systèmes d’exploitation

Systèmes d’exploitation

Systèmes d’exploitation

Systèmes d’exploitation

Couches de virtualisation

Couches de virtualisation

Couches de virtualisation

Couches de virtualisation

Plateformes matérielles

Plateformes matérielles

Plateformes matérielles

Plateformes matérielles

Réseau de stockage

Réseau de stockage

Réseau de stockage

Réseau de stockage

Réseau de sauvegarde

Réseau de sauvegarde

Réseau de sauvegarde

Réseau de sauvegarde

Réseau interne

Réseau interne

Réseau interne

Réseau interne

Réseau externe

Réseau externe

Réseau externe

Réseau externe

Partenaires externes

Partenaires externes

Partenaires externes

Partenaires externes

Sous la responsabilité de :

L’entreprise

Du fournisseur

L’entreprise et fournisseur

Vous souhaitez obtenir des informations pour externaliser votre SI ? Remplissez le formulaire ci-contre, nous reviendrons vers vous au plus vite.

AURANEXT collecte ces informations afin de traiter votre demande. Elles ne sont pas communiquées à des tiers.

Pour exercer votre droit d’accès, de modification et de suppression des données vous concernant, vous pouvez soit utiliser ce formulaire en le précisant dans votre question soit écrire à contact@auranext.com